1. Introduction

Dans notre monde numérique en constante évolution, la sécurité des données et des systèmes informatiques est plus cruciale que jamais. Les organisations doivent constamment faire face à des menaces de sécurité sophistiquées et en constante évolution. Et avec l’avènement des infrastructures cloud, la maitrise de tous les périmètres d’attaques représente un défi de taille.

L’approche traditionnelle est de s’appuyer sur des stratégies de sécurité périmètrique pour protéger les ressources et les données. Il s’agit d’utiliser des pare-feux et autres outils pour vérifier les utilisateurs entrants ou sortants du réseau. Mais entre l’explosion du télétravail et le recours grandissant au BYOD (Bring Your Own Device), les environnements domestiques se sont rajoutés aux zones vulnérables des infrastructures d’entreprise.

Dans ce contexte, la sécurité Zero Trust se présente comme un modèle essentiel pour renforcer la protection des données dans le Cloud.

2. Qu’est ce que le modèle Zero Trust ?

Le concept a été introduit pour la première fois en 2010 par John Kindervag, analyste principal chez Forrester Research. Depuis lors, il a gagné en popularité et est devenu un pilier de la stratégie de sécurité pour de nombreuses organisations.

La sécurité Zero Trust remet en question l’idée traditionnelle de confiance automatique dans un réseau, ce qui est particulièrement pertinent dans un environnement Cloud où les données sont stockées et traitées à distance. C’est une approche plus rigoureuse en considérant que rien ni personne ne peut être automatiquement considéré comme sûr. Le principe fondamental du modèle Zero Trust est de ne faire confiance à personne, quel que soit son emplacement ou son statut. En d’autres termes, ce modèle vise à entourer de sécurité chaque utilisateur, chaque appareil et chaque connexion pour chaque transaction.

La sécurité Zero Trust dans le Cloud est une extension de cette approche, en utilisant des technologies spécifiques pour sécuriser les ressources Cloud.

3. Fonctionnement du modèle Zero Trust

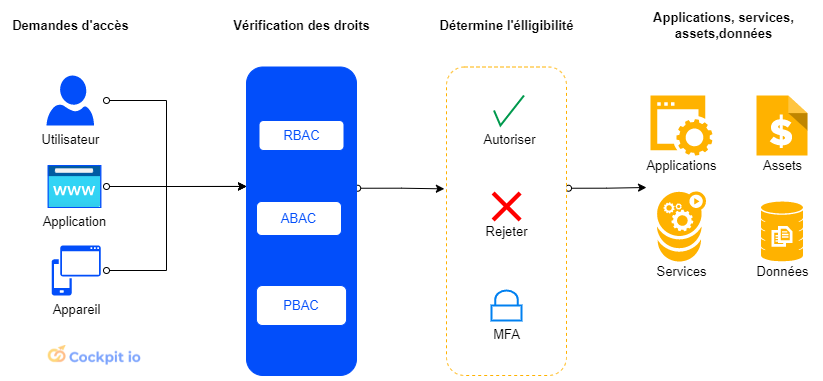

Le modèle Zero Trust se concentre sur la protection des ressources sensibles en mettant l’accent sur l’identification et l’authentification continues, la segmentation du réseau et le contrôle d’accès granulaire.

RBAC(Role-Based Access Control): contrôle d’accès basé sur les rôles

ABAC(Attribute-based access control): contrôle d’accès basé sur les attributs

PBAC(Policy Based Access Control): contrôle d’accès basé sur les statégies

Identification et authentification continues

L’identification et l’authentification continues sont au cœur du modèle Zero Trust. Plutôt que de se fier uniquement à l’authentification initiale lors de la connexion au réseau, le modèle Zero Trust demande une vérification continue de l’identité de l’utilisateur et de l’état de l’appareil tout au long de la session. Cela garantit que seuls les utilisateurs, les services et les appareils autorisés peuvent accéder aux ressources sensibles.

Pour mettre en œuvre une identification et une authentification continues efficaces, plusieurs mesures peuvent être prises. Tout d’abord il faut s’assurer que, quelle que soit la personne qui accède au service, les meilleures pratiques en matière d’informations d’identification de courte durée, vérifiables et révocables sont mises en œuvre. Par exemple, pour les utilisateurs IAM ou fédérés sur AWS, cela se ferait avec l’utilisation de rôles. Tout l’intérêt réside dans le fait que les informations d’identification sont générées et valides sur de courtes durées avec des politiques d’accès et une journalisation détaillée. Il faut également citer l’activation du MFA (Multi Factor Authentication) pour les utilisatrices et utilisateurs qui nécessite que ces derniers fournissent deux ou plusieurs facteurs d’authentification différents. D’autres éléments de vérification peuvent entrer en jeu en fonction des outils utilisés. Avec AWS Verified Access, par exemple, il est possible de définir des politiques d’accès basées sur les propriétés du support utilisé (OS, navigateurs, mise à jour,…), la localisation, l’adresse IP, etc.

Contrôle d’accès granulaire

Le contrôle d’accès granulaire fonctionne avec l’identification et l’authentification. Il s’agit de s’assurer que les utilisateurs n’ont accès qu’aux ressources et aux privilèges dont ils ont besoin pour effectuer leur travail, et rien de plus. Le contrôle d’accès est basé sur des politiques de sécurité strictes et peut être renforcé par des technologies telles que l’authentification multifactorielle et l’analyse comportementale pour détecter les activités suspectes.

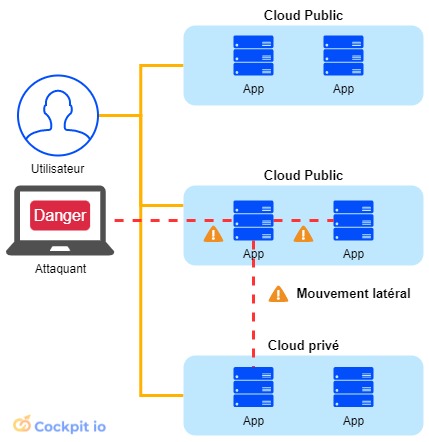

Segmentation du réseau

La segmentation du réseau est un autre aspect clé de la sécurité Zero Trust dont un des premiers rôles est de limiter les “mouvements latéraux”. Au lieu d’attaquer directement les cibles clés, les menaces latérales s’attaquent aux informations sur les appareils de l’entreprise, telles que les informations d’identification mises en cache des utilisateurs privilégiés, leur permettant de pivoter ensuite sur l’infrastructure et d’accéder aux données critiques. La segmentation permet justement de limiter fortement l’impact de ce type d’attaques.

Au lieu d’avoir un réseau plat où tous les utilisateurs et les ressources sont connectés de manière transparente, le modèle Zero Trust préconise la création de segments distincts basés sur des politiques de sécurité. Chaque segment peut donc être configuré avec des règles spécifiques qui définissent qui peut accéder à quelles ressources. Cela permet de limiter les privilèges d’accès et d’établir des politiques de sécurité basées sur le principe du moindre privilège. Les utilisateurs ou les appareils n’ont accès qu’aux ressources qui leur sont nécessaires, réduisant ainsi les risques potentiels liés à un accès non autorisé.

La segmentation réseau peut également faciliter la mise en conformité avec les réglementations en matière de protection des données. En créant des segments spécifiques pour les données sensibles, les entreprises peuvent mieux contrôler l’accès à ces données et répondre aux exigences de confidentialité et de sécurité des réglementations telles que le Règlement Général sur la Protection des Données (RGPD).

4. Mettre en place une politique Zero Trust dans le Cloud en 6 étapes

Avant tout, il est important de définir les objectifs pour la mise en œuvre de politiques Zero Trust dans le cloud, ainsi que les résultats souhaités en terme de business.

Étape 1

Identifier les types d’applications (publiques, privées, SaaS, etc.) et de données (confidentielles, sensibles, sans importance), où elles se trouvent, qui y accède et les utilise. Ensuite, définir la surface de protection : les données, les applications, les actifs et les services les plus critiques pour l’entreprise.

Étape 2

Etablir un mapping des flux entre les services/applications/microservices afin d’identifier les interactions et d’anticiper les réactions en chaine en cas d’attaque

Étape 3

Concevoir la nouvelle infrastructure cloud et créer des “frontières” entre les utilisateurs et les applications.

Étape 4

Développer les politiques Zero Trust en fonction de qui doit avoir accès à quoi et appliquer des contrôles d’accès contextuels basés sur les principes du moindre privilège.

Étape 5

Informer les utilisateurs des politiques de sécurité et de ce que nous attendons d’eux lorsqu’ils accèdent et utilisent les applications et les données dans le cloud. L’humain étant au coeur de tout système de sécurité, il est souhaitable de former les utilisateurs et de les accompagner dans les changements qu’impliquent une politique Zero Trust.

Étape 6

Surveiller et maintenir l’environnement Zero Trust. Cela signifie inspecter et enregistrer en permanence tout le trafic pour identifier les activités inhabituelles et décider comment rendre les politiques plus sûres. Grâce à la surveillance active, la surface de protection peut s’étendre, ce qui permet d’apporter des modifications à l’architecture pour améliorer en continue la sécurité.

5. Conclusion

En fin de compte, la sécurité Zero Trust dans le Cloud est une approche essentielle pour protéger les données dans un environnement en constante évolution. En adoptant une stratégie Zero Trust, les entreprises peuvent renforcer leur sécurité et réduire les risques de violations de données. Vu de l’extérieur, le processus peut sembler contraignant. Mais l’implémentation réussie d’un modèle Zero Trust peut contribuer à fournir aux équipes responsables de la sécurité un aperçu du périmètre de vulnérabilités et une amélioration de l’expérience des utilisateurs. Ces équipes peuvent alors imposer des règles de sécurité de manière cohérente, détecter et répondre aux menaces plus rapidement et de manière précise. Le modèle Zero Trust offre également des avantages collatéraux, tels que les performances réseau améliorées grâce à un trafic réduit sur les sous-réseaux (Segmentation), l’amélioration de la capacité à résoudre les erreurs de réseau, les processus de journalisation et de surveillance simplifiés grâce à la granularité et la détection plus rapide des violations.

Sources

IBM: Qu’est-ce que Zero Trust ?

Paloalto: What Is Zero Trust for the Cloud?

AWS Workshop: Evaluating Zero Trust Principles

Varmour: Accelerate Segmentation with Comprehensive Visibility